AI 摘要

这篇文章分享了作者在“羊城杯”CTF比赛中解决一道题目的经历。题目涉及一句话木马和图片编码。作者通过蚁剑连接后,发现一个可疑的txt文件,其中包含base64编码的图片数据。通过添加正确的头部信息成功解码,最终在图片中找到了flag。

“羊城杯”,开学后打的一场比赛,由于我实在是太菜了,只会写第一题😭

尝试访问一波index.php,页面出现eval post cmd,貌似是一句话木马。

尝试用蚁剑连接一下,密码试一下cmd,连接成功!

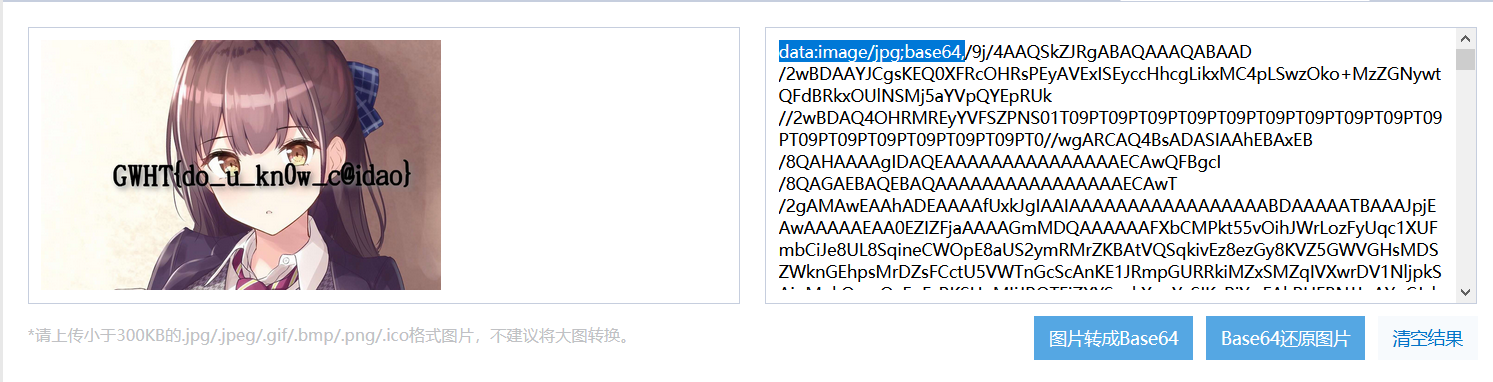

并没有找到flag.php或者含flag字样的东西,倒是发现一个bbbbbbbbb.txt,十分可疑,下载后打开发现是一堆奇奇怪怪的字符。想到可能是图片编码,尝试反向解码。找一个解码网站,将txt中的内容复制进去,显示格式错误。后来了解到要解码还得在前面加上一小串东西:data:image/jpg;base64, 解码成功!flag就在图片中,奇怪的知识又增加了😄。